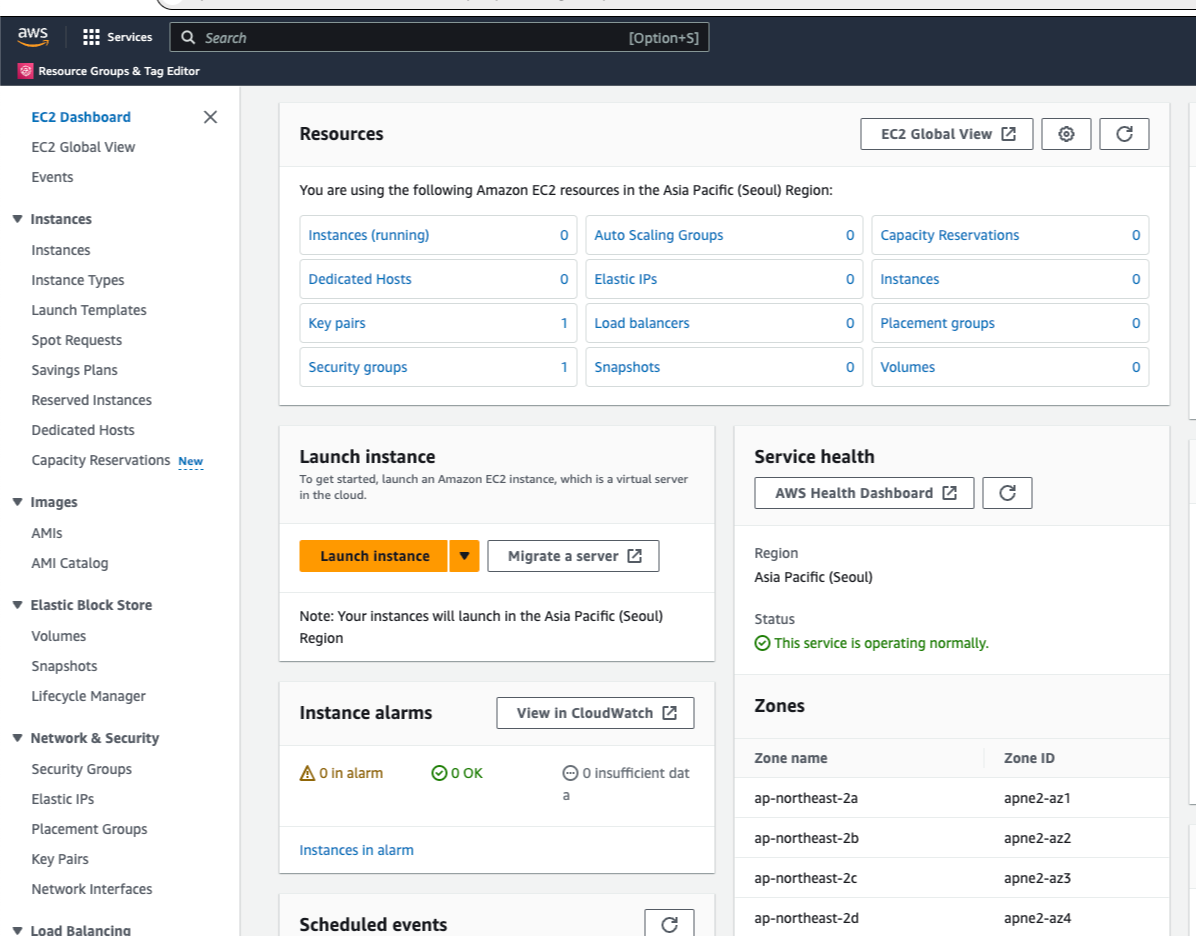

1. launch instance 로 ec2 생성

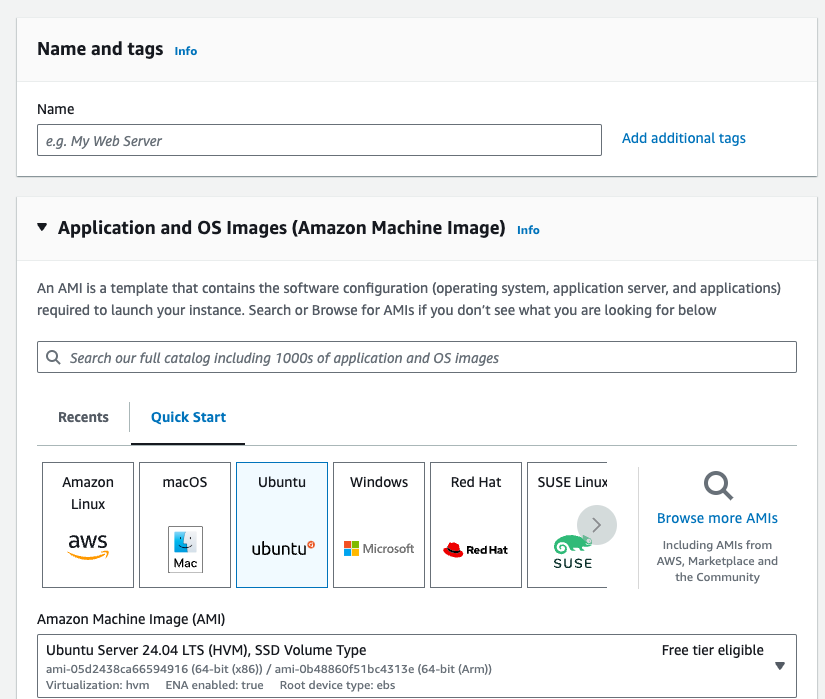

2. ubuntu 로 서버 이미지 생성

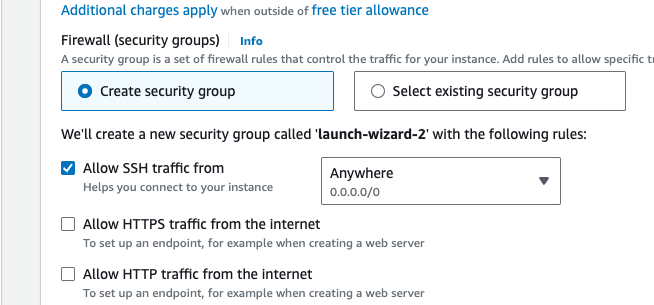

3. security group

처음 생성하는 경우 security group 생성, 이전에 만든 적 있으면 이전에 만든 security group 생성

해당 security group 에서 inbound 편집을 추후 해줘야 합니다.

ex ) 3306 port 추가 및 ssh 접속시 ip 허용

anywhere 로 추가하면 어떤 ip 에서도 접속 가능

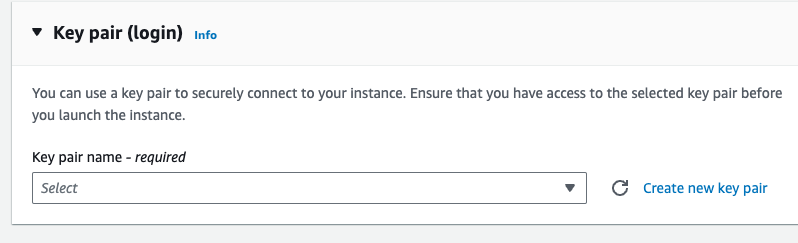

4. key pair 생성

key 파일이 없으면 신규로 생성. 앞으로 해당 파일로 접속해야해서 분실하면 안됩니다.

Ubuntu EC2 인스턴스에 MySQL 8.0을 설치

1. EC2 인스턴스에 접속

먼저 EC2 인스턴스에 SSH로 접속합니다. 로컬에서 다음 명령어를 사용하여 SSH 접속합니다:

ssh -i /path/to/your-key.pem ubuntu@your-ec2-public-ip2. Ubuntu 패키지 업데이트

MySQL을 설치하기 전에, 패키지 목록을 업데이트합니다.

sudo apt update

3. MySQL 8.0 설치

MySQL 8.0은 Ubuntu의 기본 패키지 저장소에서 제공됩니다. 다음 명령어로 MySQL 8.0을 설치할 수 있습니다.

sudo apt install mysql-server -y

4. MySQL 서비스 시작

MySQL 서버가 설치되면, MySQL 서버를 시작합니다.

sudo systemctl start mysql

MySQL 서버가 부팅 시 자동으로 시작되도록 설정하려면 다음 명령어를 사용합니다.

sudo systemctl enable mysql

5. MySQL 기본 설정 및 보안

MySQL을 설치하면 보안 관련 기본 설정을 진행할 수 있습니다. 이를 위해 mysql_secure_installation 스크립트를 실행합니다.

sudo mysql_secure_installation이 명령어는 다음과 같은 작업을 수행합니다:

• 루트 사용자 비밀번호 설정.

• 익명 사용자 삭제.

• 원격 루트 로그인 비활성화.

• 테스트 데이터베이스 삭제.

• 보안 설정 재로드.

6. MySQL 루트 사용자 비밀번호 설정

MySQL이 설치되면 루트 사용자의 비밀번호를 설정해야 합니다. 먼저 MySQL에 접속합니다.

sudo mysqlMySQL 프롬프트에서 다음 명령어를 사용하여 루트 사용자 비밀번호를 설정합니다.

ALTER USER 'root'@'localhost' IDENTIFIED WITH mysql_native_password BY 'YourNewPassword';이후 MySQL 프롬프트에서 빠져나갑니다.

EXIT;7. MySQL 접속 테스트

설정한 비밀번호를 사용하여 MySQL에 접속할 수 있습니다.

mysql -u root -p비밀번호를 입력한 후 MySQL 프롬프트로 접속할 수 있습니다.

8. 방화벽 및 보안 그룹 설정 (필요한 경우)

MySQL의 기본 포트인 3306을 외부에서 접근할 수 있도록 EC2 인스턴스의 보안 그룹에서 3306 포트를 허용해야 합니다.

1. AWS 콘솔에서 EC2 인스턴스의 보안 그룹으로 이동합니다.

2. **인바운드 규칙 (Inbound Rules)**에서 MySQL/Aurora 또는 TCP 포트 3306을 추가합니다.

• Source는 허용할 IP 주소를 설정합니다 (예: 0.0.0.0/0은 모든 IP에서 접근 가능, 보안을 위해 특정 IP만 허용하는 것이 좋습니다).

9. MySQL 외부 접속 허용 (선택 사항)

기본적으로 MySQL은 외부 접속을 허용하지 않습니다. 외부에서 MySQL에 접속하려면 MySQL 설정 파일을 수정해야 합니다.

sudo nano /etc/mysql/mysql.conf.d/mysqld.cnf설정 파일에서 bind-address 항목을 찾은 후, 127.0.0.1을 EC2 인스턴스의 공인 IP로 변경하거나 모든 IP에서 접속 가능하게 하려면 0.0.0.0으로 변경합니다.

bind-address = 0.0.0.0파일을 저장하고 MySQL 서버를 재시작합니다.

sudo systemctl restart mysql

java 설치

설치 확인

1. Ubuntu 패키지 목록 업데이트

먼저, 패키지 목록을 업데이트합니다. 최신 패키지를 설치할 수 있도록 항상 먼저 업데이트하는 것이 좋습니다.

sudo apt update2. Java 17 설치

Java 17은 Ubuntu의 기본 패키지 저장소에서 설치할 수 있습니다.

sudo apt install openjdk-17-jdk -y이 명령어는 OpenJDK 17 JDK(Java Development Kit)를 설치합니다.

3. Java 설치 확인

Java 17이 정상적으로 설치되었는지 확인하려면 다음 명령어를 사용합니다.

java -version출력 결과는 다음과 유사하게 나타날 것입니다:

openjdk version "17.0.x"

OpenJDK Runtime Environment (build 17.0.x+xx)

OpenJDK 64-Bit Server VM (build 17.0.x+xx, mixed mode)

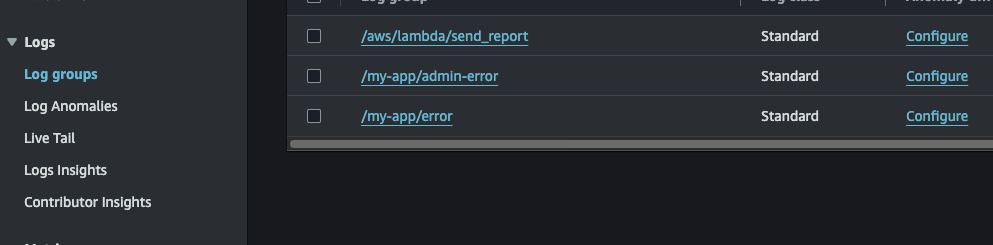

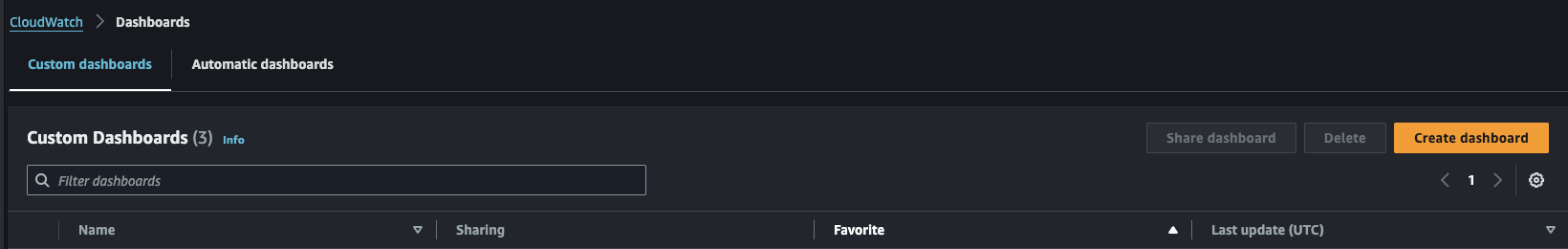

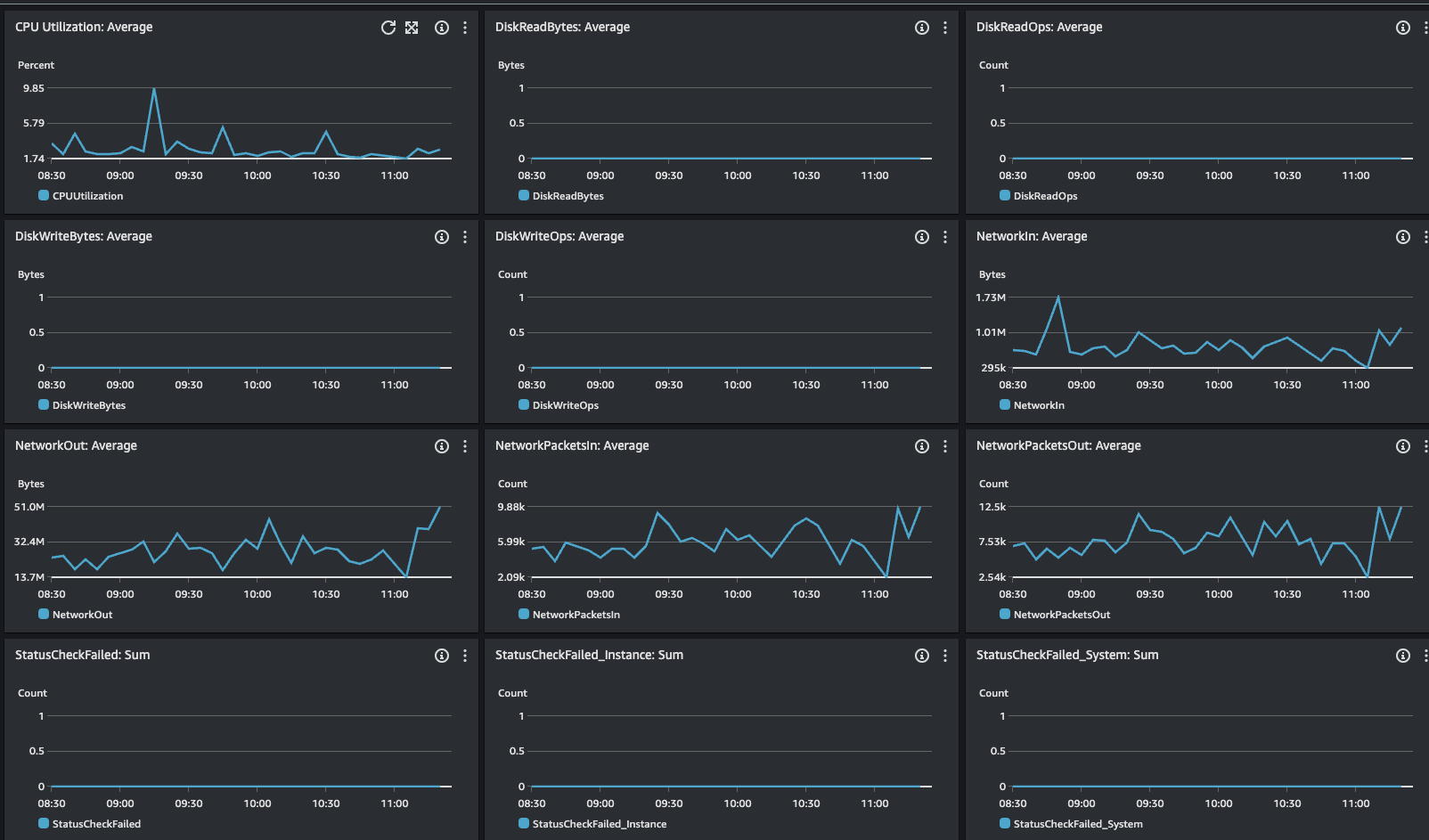

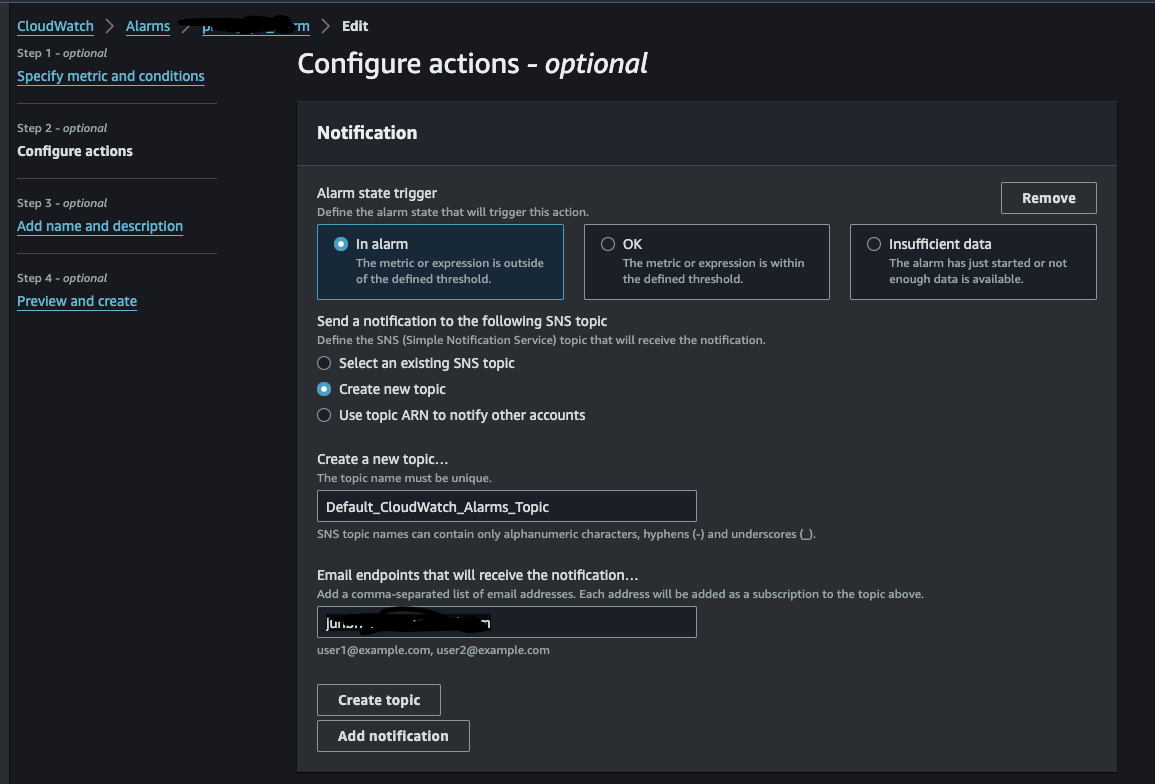

'인프라 > AWS' 카테고리의 다른 글

| AWS DMS 를 통한 EC2 -> RDS 데이터 마이그레이션 (0) | 2024.08.16 |

|---|---|

| CloudWatch Logs 에이전트 설치 - Ec2 인스턴스 (0) | 2024.06.26 |

| EC2 에 클라우드 와치 적용하기(Cloud Watch) (0) | 2024.06.25 |

| CloudFront란 (0) | 2020.05.08 |